< OPENID, SAML 차이점 > (둘 다 외부 인증 솔루션)

* OPENID

Google 등의 IdP(ID 공급자)에 로그인할 수 있도록 지원하는 표준 인증 프로토콜

IdP 로그인하면 자동으로 Server login

OpenIDConnect(OIDC) 를 사용하기 위해서는 서버가 로컬 ID 저장소를 사용하도록 구성되어야 함

Active Directory나 LDAP ID 저장소는 지원 불가

* SAML(Security Assertion Markup Language)

보안 웹 도메인이 사용자 인증 및 권한 데이터를 교환할 수 있는 XML 표준

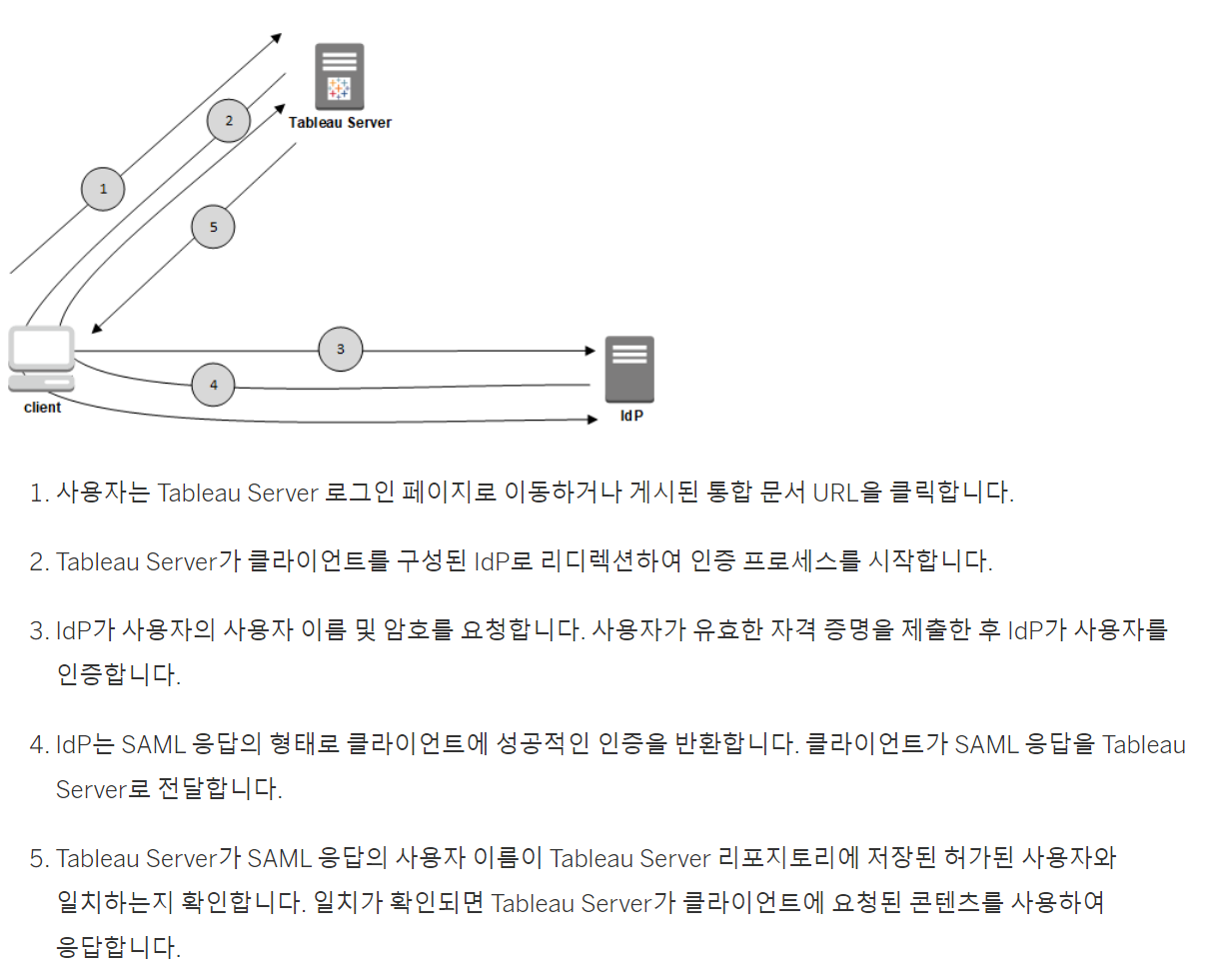

외부 IdP가 SAML 2.0 이용해 사용자 자격 증명을 인증 후 사용자 ID에 대한 정보를 가지고 있는 Tableau Server로 보안 정보 전송

Server는 사용자 자격 증명을 저장하지 않으며 Tableau를 조직의 SSO (Single SIgn On) 환경에 추가 가능

(+) Server 사용자 인증 방법

자동 로그인 가능 / 데이터 원본 뿐 아니라 원본 각각에 대한 접근을 독립적으로 하도록 가능 (Kerberos, OAuth, SAML)

- 애드온 인증

- 클라이언트 인증

- 로컬 인증

사용자 이름과 암호를 지정해 각 사용자에 대한 ID 생성

-> 사용자가 Tableau Desktop, tabcmd, API 또는 웹 클라이언트를 통해 로그인

-> 사용자에게 사이트 역할 할당 (사용자 그룹으로 쉽게 관리 가능)

-> 자격 증명을 입력하면 Tableau Server가 자격 증명을 확인

- 외부 인증 솔루션 (NTLM/SSPI, Kerberos, SAML, OpenID Connect, 상호 SSL, 신뢰할 수 있는 인증, LDAP)

* NTLM/SSPI

Active Directory를 사용하도록 Server 구성한 경우 NTLM이 기본 사용자 인증 방법

Desktop, web 클라이언트에서 Server에 로그인

-> AD에 자격 증명 전달 및 확인

-> 액세스 토큰을 서버로 보냄

-> Tableau 리소스에 대한 사용자 액세스를 리포지토리에 저장된 사이트의 역할에 따라 관리함

AD의 윈도우에 서버가 설치되어있다면 선택적으로 자동 로그인 설정 가능 (MS SSPI 사용해 window 사용자 이름과 암호로 자동 로그인 - SSO와 유사하게 )

*상호 SSL

Tableau Desktop, Mobile 등 승인된 Tableau 클라이언트의 사용자에게 Server에 대한 직접 안전한 환경 제공

유효한 SSL 인증서가 있는 클라이언트를 Server에 연결하면 Tableau Server가 클라이언트 인증서 확인

-> 클라이언트 인증서 사용자 이름 기반으로 사용자 인증 (없다면 서버에서 연결 거부함)

* 신뢰할 수 있는 인증 (티켓)

Server와 여러 웹 서비스 간의 신뢰 관계 설정해 필요한 인증 처리 과정 스킵

-> 사용자의 역할 및 사용 권한 고려한 개인 설정된 뷰 제공

* LDAP

서버는 사용자 자격 증명을 사용해 LDAP 인스턴스에 바인딩 시도

-> 바인딩 작동하면 자격 증명이 유효하게 적용되어 서버가 사용자에게 세션 부여

( 바인딩 )

클라이언트가 LDAP에 액세스할 때 생기는 응답 확인 / 인증 단계

Tableau Server에서 사용할 바인딩 유형 구성 가능 - GSSAPI, 단순 바인딩 (자격 증명 LDAP에 직접 전달 - SSL 구성 필요)

https://help.tableau.com/current/server-linux/ko-kr/security_auth.htm

인증

인증은 사용자의 ID를 확인합니다

help.tableau.com

< SAML 세부 설정 >

< 서버 전체 / 사이트 개별 구성 가능 >

- 서버 전체에 SAML 인증

단일 SAML IdP 응용 프로그램, 기본 사이트 하나 존재, 사이트에 SAML 구성할 필요 없음

로컬 ID, AD 모두 가능

AD 경우에는 자동 로그온 사용 옵션을 사용하지 않도록 설정해야함

- 서버 전체 로컬 인증 & 사이트 SAML 인증

로컬 ID 저장소를 사용해 사용자 관리

각 사이트는 SAML 인증 IdP 사용해 암호 사용하지 않음

- 서버 전체 SAML 인증 & 사이트 SAML 인증

로컬 ID 저장소를 사용하도록 서버 구성

* 사이트 SAML 사용은 서버 전체 SAML 구성 후 개별 사이트 구성해야함

* SAML은 데이터 원본, 통합 문서 등 서버의 콘텐츠에 대한 사용 권한을 적용하지 않음? 통합 문서 및 데이터 원본 연결되는 액세스를 제어하지 않는다??? => 사용자 인증은 Tableau 외부 IdP에서 수행, 사용자 관리는 ID 저장소(AD, LDAP, 로컬 등) 에서 수행

* URL 등 SAML 구성은 대소문자를 구분함

* REST API, tabcmd는 SAML SSO 지원하지 않음, 서버 구성한 방식에 따라 로컬 ID, 외부 ID 저장소로 관리 가능

로그인한 사용자의 권한을 가짐

* SLO (싱글 로그아웃) 지원

* SAML SSO 가진 Server 사용자는 데스크탑, 모바일 등 태블로 클라이언트 응용 프로그램 사용 가능

< SAML 인증서 및 IdP(id 공급자) 요구사항 >

(1) 인증서 파일 : .crt PEM 인코딩 x509 인증서 파일 (= SSL 인증서)

(2) 보안 서명 알고리즘 : SHA-256

(3) RSA 키 강도 / ECDSA 곡선 크기 : Tableau Server 인증서는 RSA 키 강도가 2048, IdP 인증서는 RSA 키 강도가 2048이거나 ECDSA 곡선 크기가 256

(4) 인증서 키 파일 : .key RSA 또는 DSA 개인 키 파일, RSA 키는 PKCS#1 또는 PKCS#8 형식

(5) SAML 2.0 이상을 지원하는 IdP 계정

(6) XML 메타데이터 가져오기, 내보내기를 지원하는 IdP

(7) Username : 서버에 저장된 사용자 이름과 SAML IdP가 가진 사용자 이름과 일치해야함

(8) AD, LDAP, 여러 도메인에서 실행할 경우 SAML IdP는 사용자 이름과 도메인 특성 모두 전송해야 함

https://help.tableau.com/current/server/ko-kr/saml_requ.htm

SAML 요구 사항

Tableau Server에서 SAML을 구성하기 전에 환경이 요구 사항을 충족하는지 확인하십시오

help.tableau.com

< 구성 순서 >

https://help.tableau.com/current/server/ko-kr/config_saml.htm

서버 전체 SAML 구성

Tableau Server의 모든 SSO(Single Sign-On) 사용자가 단일 SAML ID 공급자(IdP)를 통해 인증하게 하려면 서버 전체 SAML을 구성합니다

help.tableau.com

'Database > Server' 카테고리의 다른 글

| [Linux] Crontab 태블로 백업 스케줄 설정 (0) | 2024.03.15 |

|---|---|

| Tableau HA Server (0) | 2022.11.07 |

| [Tableau] refresh-environment-variables.txt (0) | 2022.09.19 |

| [Tableau] Tableau-server-obliterate.txt (1) | 2022.09.19 |

| Tableau Server Port (0) | 2022.02.17 |

댓글